Firmy pod ostrzałem

W 2015 r. w każdym kwartale identyfikowano ponad 40 mln nowych postaci złośliwego oprogramowania. Liczba samych tylko programów typu ransomware – szyfrujących dane i żądających od właściciela zapłacenia okupu w zamian za udostępnienie klucza deszyfrującego – podwoiła się od roku 2014 i wynosiła 5 mln (źródło: McAfee Threat Report 2015).

Jeszcze groźniejsze są ataki ukierunkowane prowadzone przez wrogich konkurentów lub agencje rządowe. W tak zwanym podziemiu Internetu (sieci darknet) zorganizowane grupy hakerów oferują swoje usługi firmom, które chcą wywołać chaos u konkurentów, zakłócić ich operacje i dokonać kradzieży własności intelektualnej.

Warto chronić to, co najcenniejsze

Zapewnienie maksymalnej ochrony całej infrastruktury nie jest ani tanie, ani proste. Specjaliści zajmujący się zabezpieczeniami zalecają utworzenie solidnych podstawowych zabezpieczeń, ze szczególnym uwzględnieniem kluczowych aktywów – „klejnotów koronnych” firmy.

Rzeczą oczywistą dla wszystkich jest konieczność zabezpieczenia cennych danych, takich jak np. plany budowy, procedury produkcyjne dotyczące wdrożenia nowych produktów lub tajemnice handlowe (know-how).

Mniejszą uwagę zwraca się na zabezpieczenie samej infrastruktury. Tymczasem to właśnie procesy – i platforma, na której są realizowane – mają kluczowe znaczenie. Niezależnie od tego, czy chodzi o dział księgowości, kadr, dział badawczo-rozwojowy czy obszar relacji z klientami (CRM): oprogramowanie ERP, takie jak SAP, stanowi kręgosłup każdej firmy. Praca bez tego narzędzia jest praktycznie niemożliwa, ponieważ odpowiada ono na realizację niemal wszystkich operacji. Gromadzone są w nim wszystkie istotne informacje. Odpowiada ono również za koordynację wszystkich procesów. W żadnym innym systemie IT nie można uzyskać dostępu do ważnych informacji w tak zwartej, skondensowanej formie. To oznacza, że system SAP jest głównym celem poważnych ataków.

Najważniejsze rodzaje ryzyka dotyczącego systemów SAP

Organizacje realizują w systemie SAP swoje krytyczne procesy biznesowe, a pracownicy, zewnętrzni konsultanci, dostawcy oraz inne osoby wykonujące określone zadania i realizujące operacje biznesowe uzyskują dostęp do systemu na podstawie uprawnień, praw i przywilejów w ramach struktury SAP.

Dostęp do systemu SAP w połączeniu z innymi narzędziami udostępnionymi użytkownikom może również zostać wykorzystany do popełnienia przestępstwa, kradzieży własności intelektualnej lub sabotowania operacji. Ten scenariusz staje się jeszcze bardziej niepokojący, gdy uwzględni się fakt, że na zagrożenia mogą być podatne liczne urządzenia końcowe, zintegrowanie z SAP.

Struktury systemu SAP w dużych organizacjach mogą być niezwykle złożone i obejmować tysiące użytkowników i ról, niezliczone procesy przebiegające przez całe przedsiębiorstwo oraz bardzo wysokie wymogi odnośnie do infrastruktury. Ta złożoność jest źródłem potencjalnych i rzeczywistych problemów. Warto wymienić kilka najważniejszych:

- Audyt bezpieczeństwa systemu wiąże się z czasochłonnymi procedurami i w związku z tym przeprowadza się go stosunkowo rzadko;

- Regularne sprawdzanie podziału obowiązków nie ułatwia natychmiastowego wykrywania ataków ani zapobiegania im;

- Dostosowanie często oznacza dodanie milionów linii kodu do systemu podstawowego, co znacznie zwiększa ryzyko powstania luk w zabezpieczeniach;

- Kod ABAP sam w sobie jest podatny na zagrożenia;

- Problemem pozostają poprawki: nieplanowane przerwy w działaniu tak istotnego systemu jak SAP oznaczają poważne koszty – nie wszyscy są przekonani, że zastosowanie poprawki jest warte podjęcia takiego ryzyka. Z drugiej strony tego rodzaju zaniechanie może sprawić, że znane luki w zabezpieczeniach nie zostaną usunięte przez wiele lat.

Zabezpieczenie i monitorowanie systemu SAP

Systemy zabezpieczeń oparte na sygnaturach, takie jak standardowy program antywirusowy, nie są w stanie powstrzymać nowoczesnych ataków. Nawet ambitni dostawcy tego rodzaju oprogramowania z najwyższym trudem nadążają za rosnącą w sposób wykładniczy liczbą złośliwych programów przechwytywanych z sieci każdego dnia. A są to tylko te, które udało się przechwycić różnym laboratoriom na świecie.

Szczególnie ukierunkowane ataki, wykorzystujące skomplikowane złośliwe oprogramowanie wymierzone w konkretny cel, niezauważone omijają konwencjonalny system.

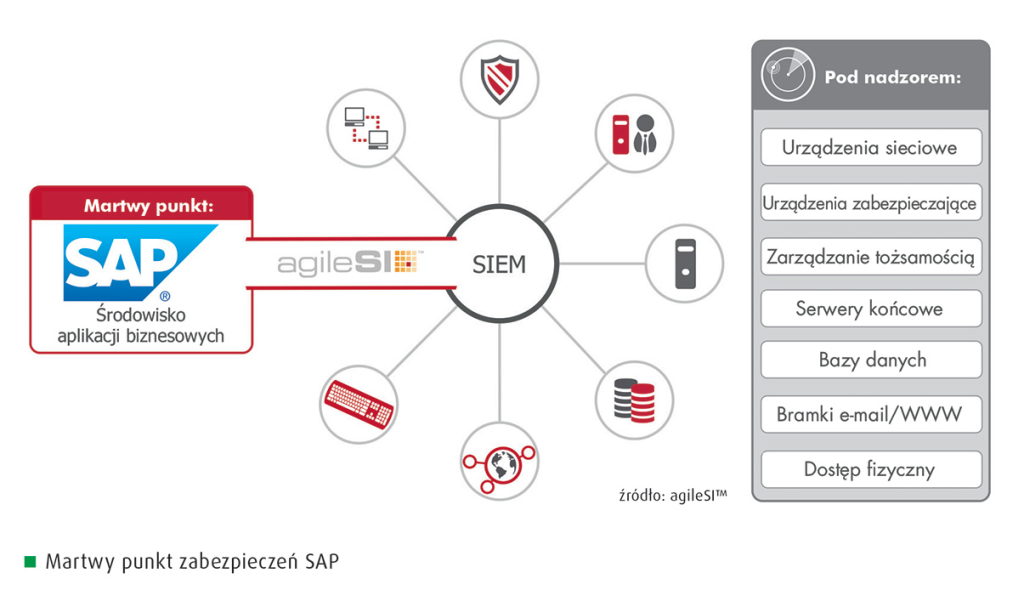

Nowoczesne systemy zabezpieczeń bezpośrednio monitorują działania w sieci w celu zidentyfikowania ataków na podstawie zachowania, a nie jak dotąd – na podstawie sygnatur. W celu zapanowania nad ogromną liczbą zdarzeń mających wpływ na bezpieczeństwo w środowisku IT stosuje się systemy do zarządzania informacją związaną z bezpieczeństwem i zdarzeniami (SIEM). Nowoczesne rozwiązania SIEM umożliwiają automatyczną analizę i korelację ponad 25 tys. zdarzeń na sekundę (EPS).

Dzięki temu można szybko zidentyfikować wystąpienie podejrzanych zdarzeń typowych dla działania złośliwego oprogramowania. Platforma SIEM rejestruje, normalizuje, agreguje i koreluje zdarzenia z dziennika z rozmaitych źródeł (dane przechowywane na wielu urządzeniach i pochodzące od różnych dostawców). W ten sposób spośród dziesiątków tysięcy zdarzeń można wybrać te, które stanowią rzeczywiste zagrożenie dla kluczowych aplikacji i danych.

Niestety skuteczna integracja systemu SAP oraz innych aplikacji biznesowych z platformą SIEM jest problematyczna. Większość rozwiązań SIEM z trudem odczytuje dziennik inspekcji zabezpieczeń (SAL). SAL nie jest zresztą wyczerpującym źródłem istotnych informacji. Umożliwia co prawda wykrycie zmiany dotyczącej uprawnień użytkownika, ale nie pozwala na dokładne określenie charakteru takiej zmiany.

Istnieje poważna luka informacyjna utrudniająca integrację systemów SAP w ramach rozwiązań SIEM, nazywana luką SAP-SIEM. Jej wyeliminowanie wymaga wykonania czterech istotnych kroków:

- poznanie, ocena i ekstrakcja wszystkich istotnych danych z heterogenicznej struktury systemu SAP;

- przekazanie tych danych w ustandaryzowany sposób do powiązanego rozwiązania SIEM w celu dalszego przetwarzania;

- przekazanie do rozwiązania SIEM przypadków użycia, ułatwiających interpretację w celu monitorowania działania systemu SAP;

- powiązanie tych informacji z sytuacją poza systemem SAP.

Żadna platforma SIEM nie jest w stanie zapewnić reguł korelacji, graficznych wizualizacji oraz pulpitów lub czytelnych raportów na podstawie wytycznych DSAG. Wyzwaniem jest konieczność opanowania interdyscyplinarnej wiedzy niezbędnej do usunięcia luki SAP-SIEM. Dla dostawców rozwiązań SIEM system SAP to po prostu jedno z wielu źródeł danych. Tu właśnie do gry wchodzi agileSI™, rozwiązanie łączące oba te światy.

Priorytetowe bezpieczeństwo SAP

Zapewnienie bezpieczeństwa systemów IT, w tym SAP to obecnie jedno z najważniejszych wyzwań stojących przed administratorami systemów. Dobre praktyki wypracowane w BCC (aktualnie All for One Poland) w ciągu kilkunastu lat świadczenia usług outsourcingu SAP i IT udostępniamy obecnie w formie usług konsultingowych dla organizacji, które chcą zweryfikować lub podnieść poziom bezpieczeństwa własnych systemów. Pomagamy we wszystkich aspektach związanych z zapewnieniem bezpieczeństwa, począwszy od audytów i testów penetracyjnych, poprzez kwestie proceduralne, szkolenia, skończywszy na wdrożeniach technicznych. Zrealizowane projekty obejmują wdrożenia systemu zarządzania bezpieczeństwem informacji zgodnego z ISO 27001; weryfikacje bezpieczeństwa sieci, systemów operacyjnych i aplikacji oraz wykrywanie podatności na ataki socjotechniczne.

Współpraca BCC z firmą agileSI™ to nowy rozdział w budowaniu kompleksowego podejścia do zarządzania bezpieczeństwem IT, w którym kluczową rolę odgrywają systemy klasy SIEM (Security Information and Event Management). Oprogramowanie agileSI™ (Security Inteligence for SAP Systems) jest mostem łączącym systemy SAP z systemami SIEM. Dzięki oprogramowaniu agileSI™ nasi klienci mogą monitorować w czasie rzeczywistym incydenty związane z bezpieczeństwem systemów SAP w systemach SIEM. Projekty wdrożeniowe prowadzone wspólnie z klientami pozwalają na implementację przypadków użycia (use cases), które ogniskują monitoring bezpieczeństwa na najbardziej newralgicznych procesach i danych w systemach SAP.

Nowa ofertaBCC jest skierowana do organizacji kładących szczególny nacisk na bezpieczeństwo procesów i danych w systemach SAP. Nawiązanie współpracy pomiędzy BCC i agileSI™ pozwala połączyć wieloletnie doświadczenie w zakresie hostingu oraz know-how w obszarze SAP z dogłębną znajomością najlepszych zabezpieczeń oraz integracji SAP/SIEM.

W ramach współpracy BCC oferuje sprzedaż, wdrożenie i dostosowanie rozwiązania agileSI™, łącznie z wszelkimi niezbędnymi pracami w środowisku SAP.

Dariusz Kurkiewicz, Lider Zespołu Wdrożeniowego SAP, All for One Poland

Całościowe podejście lepsze niż jedno rozwiązanie

Firmy korzystają z wielu rozwiązań koncentrujących się na różnych aspektach zabezpieczeń systemu SAP.

SAP GRC Access Control na przykład ułatwia definiowanie i wdrażanie koncepcji uprawnień opartych na rolach i pomaga w monitorowaniu i audycie uprawnień. Rozwiązanie to nie umożliwia jednak monitorowania źródeł takich jak SAL, dziennik systemu, zapis do logu tabeli lub parametry konfiguracji.

Do skanowania kodu służą takie narzędzia jak Fortify, rozwiązanie dostarczane przez Hewlett Packard Enterprise. Z kolei RSECNOTE, narzędzie do raportowania, wyświetla listę zastosowanych, ale wciąż otwartych poprawek dotyczących zabezpieczeń. Każde z tych narzędzi odnosi się jednak tylko do kilku wybranych aspektów.

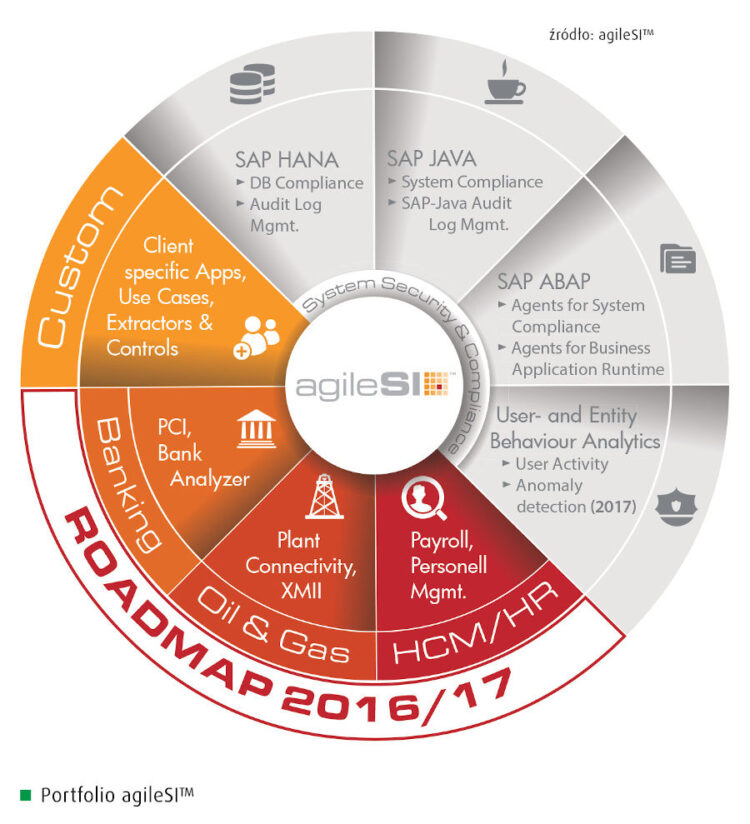

Rozwiązanie agileSI™ opiera na się na całkowicie odmiennym podejściu. Jego twórcy od samego początku skupili się na funkcji zwinnego (agile) monitorowania w czasie rzeczywistym dzięki integracji z najwyższej klasy systemami SIEM (Security Intelligence, SI).

agileSI™ wykorzystuje trójwarstwową architekturę złożoną z rdzenia, agenta dla każdego modułu systemu SAP wymagającego monitorowania oraz wdrożonego systemu SIEM. Rozwiązanie działa na zasadzie interfejsu, pobierając wszystkie konieczne dane ze struktury systemu SAP i stosując filtry oraz dodatkową logikę przed przekazaniem danych do rozwiązania SIEM.

Każdy z agentów nieustannie gromadzi informacje. Zarządzanie agentami i ich konfigurowanie odbywa się w sposób centralny. Rdzeń odpowiada za wstępne przetworzenie i sformatowanie danych w celu przekazania ich do wybranego systemu SIEM. Rdzeniem i agentami steruje się w prosty sposób za pomocą pojedynczego serwera prezentacji. W ten sposób zapewnia się niezwykle elastyczny, łatwy do dostosowania i rozszerzenia serwer prezentacji ekstraktora, umożliwiający monitorowanie tabel i transakcji (również tych specyficznych dla klienta).

W przypadku systemów SIEM dostępna jest integracja dla HPE ArcSight ESM, IBM/QRadar, LogRhythm, LogPoint and Splunk. Rozwiązanie obejmuje bogaty pakiet analityczny: w kodzie uwzględniono zalecenia dotyczące zabezpieczeń systemu SAP oraz doświadczenia z testów penetracyjnych, a także wytyczne DSAG. Na ich podstawie opracowano wstępne testy i raporty. Trwają również prace nad pakietami branżowymi, np. dla sektora bankowości i finansów, przemysłu naftowego i gazowego oraz branży farmaceutycznej.

Monitorowanie obejmuje wszystkie aspekty systemu SAP, takie jak SAP ABAP, SAP HANA i SAP JAVA. Uwzględniony jest również dodatkowy czynnik związany z bezpieczeństwem – analizy zachowania użytkownika (UBA) – umożliwiający wykrycie konta zaatakowanego przez hakerów oraz identyfikację zaniedbań i złośliwych działań użytkowników.

Zalety rozwiązania agileSI™

Korzyści płynące z integracji systemu SAP i rozwiązań SIEM można mnożyć. Interfejsy oparte na sieci web i dostęp do systemu SIEM zapewniają interesariuszom wgląd w najnowszy system SAP. Oprócz menedżerów IT, audytorów, inspektorów i administratorów SAP na wprowadzeniu nowego rozwiązania najbardziej skorzystają analitycy w centrum operacji związanych z bezpieczeństwem (Security Operation Center, SOC).

Poniżej przedstawiamy klika przykładów scenariuszy opartych na przypadkach użycia:

Monitorowanie zgodności parametrów zabezpieczeń:

- ustawienia tabeli,

- parametry profilu,

- poprawki dotyczące zabezpieczeń.

Monitoring zdarzeń związanych z zabezpieczeniami w systemie SAP:

- dziennik inspekcji zabezpieczeń, dziennik systemu, zapis zmian do dziennika tabeli,

- rekord zmian dotyczących ról i danych użytkowników,

- system zarządzania transportem STMS,

- monitorowanie transakcji, aplikacji, raportów i modułów funkcjonalnych,

- ustawienia bramki i dzienniki.

Korelacja wspomnianych wcześniej danych SAP (dotyczących różnych zdarzeń i urządzeń) ze zdarzeniami:

- komunikaty z urządzeń zabezpieczających (np. zapór aplikacji, systemów wykrywania złośliwego oprogramowania),

- systemy zarządzania tożsamościami,

- logi bazy danych,

- zdarzenia dotyczące systemu i sieci.

Kilka ważnych przykładów użycia związanych z wykrywaniem:

- monitorowanie serwerów: monitorowanie kluczowych serwerów SAP,

- monitorowanie dostępu: alert uruchamia się, gdy dwóch użytkowników zalogowało się do systemu SAP na tym samym terminalu lub ten sam użytkownik zalogował się z różnych krajów w podejrzanie krótkim czasie,

- monitorowanie kluczowych użytkowników: stałe śledzenie kont specjalnych (konta użytkowników Firefighter, standardowi użytkownicy SAP, np. SAP*) z alarmami zależnymi od sytuacji w przypadku użycia tych kont,

- automatyczne reagowanie na incydenty: automatyczne blokowanie logowania z klientów zainfekowanych złośliwym oprogramowaniem do systemu SAP z wykorzystaniem API klasy REST zapory aplikacji (np. zakończenie sesji TCP, podniesienie poziomu logu konta użytkowników lub tymczasowe zablokowanie konta),

- wykorzystanie jako struktury ramowej: scentralizowane automatyczne monitorowanie (w czasie rzeczywistym) aplikacji i danych specyficznych dla klienta,

- integracja workflow: błędy w konfiguracji oraz krytyczne zdarzenia w systemie SAP mogą zostać natychmiast przekazane do systemu zgłoszeń lub za pośrednictwem poczty elektronicznej,

- analiza detektywistyczna: dostęp i transakcje są śledzone i rejestrowane, tak aby w przypadku podejrzeń można było przeprowadzić śledztwo.

agileSI™ jako usługa zarządzana

Narzędzie agileSI™ doskonale pasuje do struktury SIEM, umożliwiając usunięcie luki dotyczącej zabezpieczenia systemu SAP. Co jednak, gdy rozwiązanie SIEM nie jest dostępne?

Sceptyczne wobec wdrożenia systemu SIEM mogą być szczególnie mniejsze firmy. Nie wystarczy bowiem nabycie koniecznego sprzętu i oprogramowania. Wykorzystanie możliwości, jakie oferuje system SIEM, wymaga zatrudnienia zespołu o wysokich kwalifikacjach. System musi być administrowany, obsługiwany i nieustannie dostosowywany do zmieniających się zagrożeń i potrzeb firmy. Wykwalifikowani eksperci ds. systemu SIEM i analitycy zajmujący się bezpieczeństwem w Internecie są niezbędni do tworzenia modeli wektorowych zagrożeń, przeprowadzania analizy i klasyfikacji ataków i właściwego reagowania.

Znalezienie dobrego, godnego zaufania personelu posiadającego odpowiednią wiedzę w tej dziedzinie może się okazać niezwykle trudnym zadaniem.

Wygodnym rozwiązaniem jest skorzystanie z systemu SIEM jako usługi zarządzanej, oferowanej przez firmy takie jak BCC lub iT-CUBE SYSTEMS AG. W takim modelu obsługą i administracją systemu SIEM obejmującego oprogramowanie i sprzęt (a także ewentualnie rozwiązanie agileSI™) zajmuje się dostawca usługi w ramach outsourcingu. Sieć (w tym wszystkie systemy SAP) jest wówczas monitorowana zdalnie.

Wymagane nakłady pracy są w tym przypadku niezwykle niskie, a koszty usługi nie są wygórowane. Ponadto dostawcy usługi zarządzanej zwykle są w stanie zagwarantować całodobową dostępność (przez siedem dni w tygodniu) usługi monitorowania, wykrywania ataków, analizy i reagowania. W końcu hakerów nie obowiązują standardowe godziny pracy.

Każda firma zainteresowana stałym monitorowaniem i kontrolą zabezpieczeń swojej struktury systemu SAP w czasie rzeczywistym w sposób umożliwiający inteligentne wykrywanie ataków i zapewniający ogromną elastyczność i możliwość natychmiastowego uruchomienia mechanizmów obronnych powinna w najbliższej przyszłości rozważyć integrację SAP-SIEM z wykorzystaniem rozwiązań takich jak agileSI™.

agileSI™ to firma powstała w 2010 r. jako spółka wydzielona z firmy iT-CUBE SYSTEMS AG zajmującej się integracją systemów. Skupia się na rozwoju narzędzi i usług związanych z zabezpieczeniem systemu SAP. Od samego początku celem firmy było wykorzystanie doświadczenia w dziedzinie konsultingu i wdrożeń, zgromadzonego podczas realizacji ponad 60 projektów dotyczących systemów SIEM, do zaprojektowania innowacyjnych rozwiązań. W 2011 r. rozpoczęto prace nad agileSI™ – pierwszym na świecie rozwiązaniem klasy korporacyjnej umożliwiającym stałe monitorowanie praktycznie wszystkich zdarzeń związanych z bezpieczeństwem systemu SAP.

W 2020 r. spółka agileSI została przejęta przez firmę LogPoint. Więcej informacji na stronie LogPoint.