Sprostanie wysokim wymaganiom dotyczącym kompleksowej ochrony informacji zmusza właścicieli informacji oraz komórki dbające o ich bezpieczeństwo i zarządzenie nimi do opracowania szczegółowych reguł postępowania: dostępu do informacji oraz bezpiecznego przechowywania danych. Jednym z najważniejszych aspektów tych reguł jest kontrola dostępu uwzględniająca sposoby identyfikacji potencjalnych oraz różnorodnych źródeł wypływu poufnych danych.

Nieautoryzowany wypływ danych najczęściej następuje w fazie projektowania i wytwarzania produktu w wielu rozproszonych lokalizacjach, gdy dane współdzielone są między zespołami projektowymi i/lub partnerami zewnętrznymi. W takich sytuacjach dane przenoszone są często na niezabezpieczonych nośnikach lub urządzeniach przenośnych. Poniżej prezentujemy cechy i zadania funkcjonalnego oraz technicznego bezpieczeństwa danych w pejzażu systemów SAP.

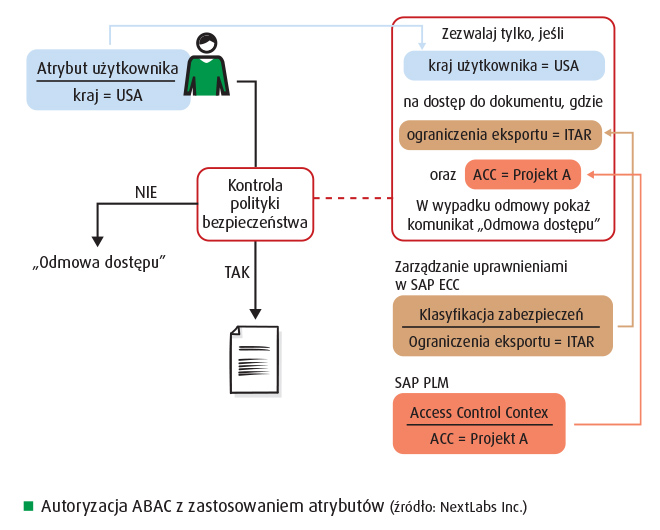

Scenariusz biznesowy wielu organizacji wymaga współdzielenia danych oraz współpracy z wieloma partnerami technologicznymi czy handlowymi. Podczas projektowania zasad bezpieczeństwa informacji muszą być uwzględniane atrybuty określające żądanie dostępu do danych, jak np. lokalizacja żądającego, czas dnia, licencje eksportowe, obywatelstwo czy przypisanie do projektu. Regułą może być na przykład wymóg, by do danych ITAR w SAP miały dostęp tylko osoby, które w danej chwili przebywają na terenie Stanów Zjednoczonych. Nawet gdy taka osoba pojawi się w zagranicznym oddziale własnej organizacji, np. w Europie, podczas próby dostępu do danych np. materiałowych, rysunków CAD lub BOM-ów przechowywanych w SAP nastąpi naruszenie ITAR, a tym samych dostęp nie zostanie udzielony.

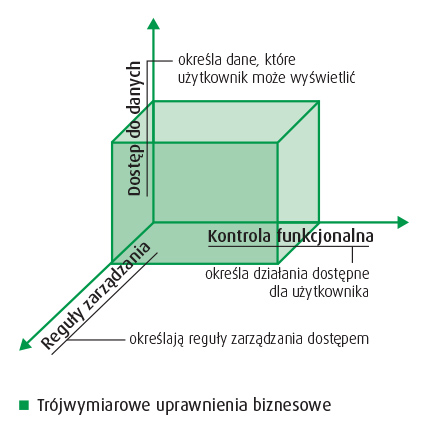

Podobne działanie może mieć miejsce, gdy nie dopuszczamy dostępu do danych w oparciu o niezabezpieczone urządzenia, w szczególności mobilne, np. tablety czy smartfony. W takim wypadku w SAP zadziała kontrola dostępu oparta na trójwymiarowym modelu bezpieczeństwa systemu, bazującym na kontroli funkcjonalnej dostępu do danych oraz reguł zarządczych.

Kontrola dostępu oparta na koncepcji ról

Tradycyjna kontrola dostępu w SAP została zaprojektowana w oparciu o koncepcję ról bazujących na rolach użytkowników w procesie biznesowym tzw. Role-based Access Control (RBAC).

Architektura standardu bazuje na pięciowarstwowym modelu (Użytkownik, Profil, Autoryzacja, Obiekt autoryzacji, Klasa obiektu) i wspiera kontrolę funkcjonalnego dostępu do systemu. Użytkownik może być przypisany do jednego lub większej liczby profili związanych z regułami odpowiedzialności nadanymi mu wewnątrz organizacji, np. „zakupowiec” lub płatnik.

Profil zakupowca może posiadać autoryzacje do wykonywania zakupów dla zakładu „100” do wartości 100 tys. zł. Płatnik może posiadać autoryzację do przeprowadzania płatności za faktury od dostawców dla tego samego zakładu do wartości 50 tys. zł. Reguły zarządzania uprawnieniami określone w organizacji oraz dobre praktyki mogą stanowić, że ten sam użytkownik nie powinien posiadać obu profili, aby uniknąć ryzyka defraudacji.

W opisanym przypadku model uprawnień SAP wystarcza do wdrożenia systemu kontroli dostępu ograniczającej użytkownikowi prawa do działań funkcjonalnych. W takim przypadku uprawnienia pozwalają użytkownikowi na uruchomienie wybranych transakcji, programów lub usług. Kluczowe w tym wypadku jest wykorzystanie prostego w użyciu systemu administracji uprawnieniami użytkownika.

Problemy z zarządzaniem uprawnieniami w oparciu o model SAP-a pojawiają się wraz ze wzrostem skali prowadzonej działalności biznesowej. W przypadku gdy nasza organizacja rozrasta się do dziesiątek zakładów działających w oparciu o przepisy różnych krajów, w różnych lokalizacjach, występuje efekt skali. Rozrasta się liczba ról w systemie opisujących dostęp funkcjonalny użytkowników. Automatycznie pojawiają się problemy z przestrzeganiem reguł SoD w trakcie projektowania uprawnień oraz problemy techniczne z obsługą takiej liczby ról, a nawet z przypisaniem zbyt dużej liczby ról użytkownikowi końcowemu – co ogranicza techniczne możliwości zarządzania uprawnieniami użytkownika.

W trzecim wymiarze

Gdy zarządzanie uprawnieniami w organizacji staje się techniczne trudne, a przede wszystkim nieefektywne, menedżerowie obszarów zaczynają poszukiwać innych rozwiązań wspierających proces kontroli dostępu. Odpowiedzią na rosnące wymagania jest zastosowanie modelu uprawnień dynamicznych SAP w oparciu o rozwiązanie partnera SAP, firmy NextLabs. Rozwiązanie wprowadza do systemu SAP kontrolę uprawnień w oparciu o trzeci wymiar, bazujący w całości na atrybutach określających kryteria dostępu do danych, tzw. Attribute-base Access Control (ABAC).

Korzyści ze stosowania modelu ABAC

- Ułatwia bezpieczną współpracę w sieci biznesowej

- Dostarcza spójnych reguł kontroli dostępu w aplikacjach SAP, dostępnych dla całej organizacji

- Poprawia bezpieczeństwo informatyczne środowiska SAP

- Ułatwia osiągnięcie zgodności z przepisami i regułami dostępu do informacji funkcjonującymi w organizacji

- Ułatwia raportowanie sytuacji naruszenia zasad bezpieczeństwa

- Udostępnia polisy bezpieczeństwa, które mogą być zarządzane i administrowane przez właścicieli obszaru biznesowego, bez udziału administratorów

- Zmienione reguły dostępów mogą być natychmiast wprowadzane do środowiska biznesowego

- Nie wpływa znacząco na wydajność środowiska autoryzacji SAP

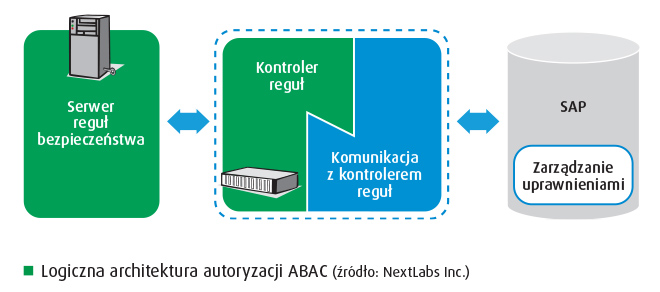

Jedną z najważniejszych cech produktu jest wysoka skalowalność w tworzeniu uprawnień w oparciu o atrybuty dostępu do danych. Rozwiązanie pozwala w prosty sposób tworzyć rozszerzone reguły uprawnień w oparciu o eXtensible Access Control Markup Language (XACML), dostarczając konfiguratora znacznie zmniejszającego zaangażowanie programistów modeli bezpieczeństwa. Głównymi elementami rozwiązania są dobrze znane standardy architektury bezpieczeństwa, bazujące na Policy Administration Point (PAP), Policy Decision Point (PDP), Policy Enforcement Point (PEP) oraz Policy Information Point (PIP). Takie podejście zapewnia możliwość szybkiej aktualizacji reguł dostępu, a tym samym redukcji czasu konserwacji systemu.

W przypadku gdy zostaną zaktualizowane reguły biznesowe lub środowiskowe, osoba odpowiedzialna za zarządzanie nimi musi tylko zaktualizować atrybuty w PAP. Wprowadzane zmiany mają charakter dynamiczny, dlatego nie wymagają żadnych dodatkowych czynności po stronie środowiska SAP, a tym samym doskonale nadają się do adaptacji i optymalizacji reguł kontroli dostępu.

Ilekroć punkt egzekwowania polityki PEP wykryje zdarzenie, które ma być objęte kontrolą wdrożonej polityki, wysyła żądanie do kontrolera, który działa jako punkt podjęcia decyzji (PDP). Kontroler przetwarza wszystkie dostępne informacje na temat zdarzenia i podejmuje decyzję o regułach i sposobie zastosowania. Wybrana reguła jest powrotnie przekazywana do PEP wraz z sposobem wykonania. Następnie PEP przekazuje instrukcje postępowania do aplikacji SAP.

Siłą rozwiązania jest rozszerzenie uprawnień o trzeci wymiar kontroli, pozwalający ograniczyć dostęp do danych objętych ograniczeniami nawet użytkownikom posiadającym profil „SAP ALL”. Oznacza to, że użytkownicy administracyjni, często posiadający ten profil, nie będą mogli uzyskać dostępu do danych, materiałów czy dokumentów objętych kontrolą rozszerzoną. Jednocześnie nie wpłynie to na uprawnienia techniczne tych użytkowników w systemie.

Powody stosowania ABAC

- Kontrolowany i bezpieczny dostęp do danych wrażliwych i krytycznych

- Globalne współdzielenie informacji niezbędnych do efektywnego prowadzenia współpracy, w tym procesów projektowania i wdrożenia produktów

- Bezpieczna ochrona istotnej korporacyjnej własności intelektualnej, przy jednoczesnym spełnieniu wymogów regulacyjnych

Model ABAC może być określany przez atrybuty użytkownika, np. użytkownik, typ urządzenia (komputer, tablet, smartfon), czy dane specyficzne dla aplikacji, jak również atrybuty środowiskowe, np. czas, typ połączenia, poziom zagrożenia, czy wreszcie własności źródła danych, np. wartość danych, klasyfikacja oraz zawartość danych.

Główną cechą skalowalności rozwiązania jest możliwość stosowania dowolnej kombinacji atrybutów podczas definiowania reguł dostępu do informacji oraz łatwego rozszerzenia standardu SAP.

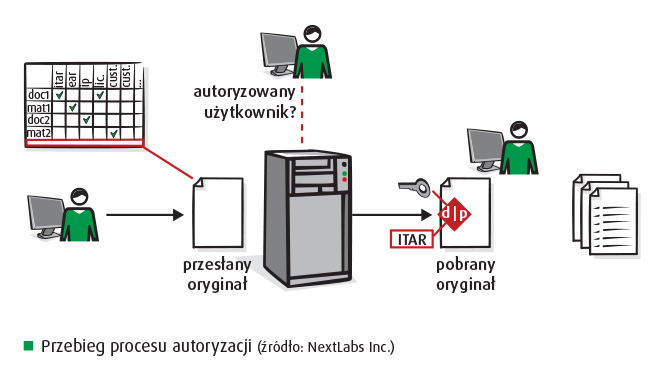

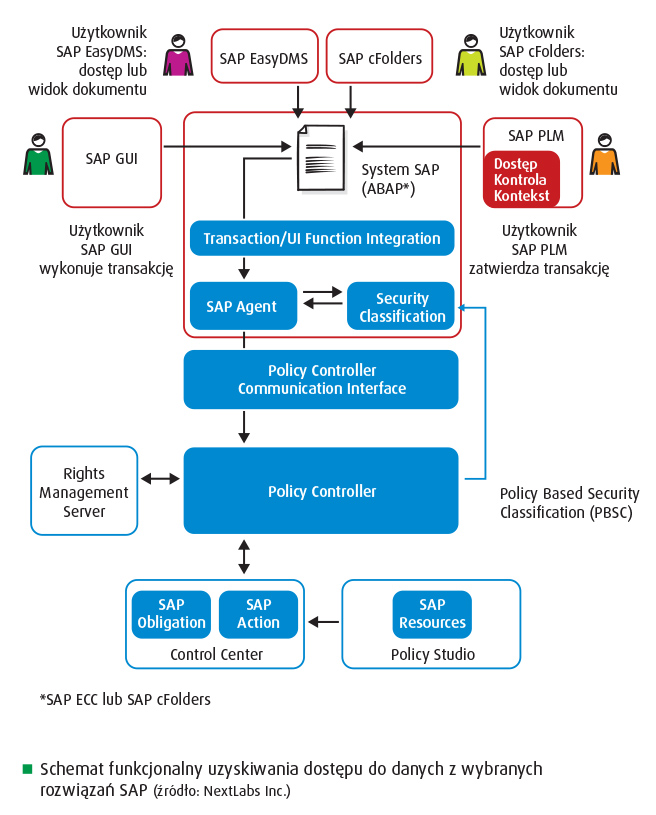

W rozwiązaniu proponowanym dla SAP, Entitlement Manager for SAP stanowi punkt wykonywania decyzji (PEP) przechwytujący wszelkie żądania użytkowników w dostępie do danych z wybranych rozwiązań SAP, np. SAP ECC, SAP PLM, SAP Easy DMS oraz SAP cFolders. Podczas żądania dostępu do danych lub wykonania na nich wybranych operacji produkt NextLabs przeprowadza pełną procedurę potwierdzającą zgodność żądania użytkownika z politykami dostępu.

Wszelkie akcje użytkownika związane z dostępem do dokumentów lub dostępem do informacji są monitorowane i odnotowywane przez kontroler reguł. Działanie jest podejmowane nawet wtedy, gdy użytkownik nie narusza zasad bezpieczeństwa. Takie postępowanie dostarcza administratorom bezpieczeństwa danych pełnej wiedzy o dostępie do informacji podlegającej regułom kontroli dostępu, czyli: kto, kiedy i w jaki sposób uzyskał dostęp do danych.

Podejście mieszane

Uprawnienia ABAC mogą być stosowane hybrydowo wraz ze statycznymi uprawnieniami bazującymi na rolach, rozszerzając w znacznym stopniu elastyczność rozwiązania podczas projektowania i wdrażania reguł kontroli dostępu. Mieszane podejście do autoryzacji udostępnia administratorom danych narzędzi do prostego implementowania reguł podstawowych, koniecznych do realizacji zadań przez każdego użytkownika, jednocześnie dostarczając mechanizm uprawnień dynamicznych bazujących na regułach, ograniczających te dostępy, gdy użytkownik działa w środowisku niesprzyjającym zachowaniu poufności, np., podczas pracy spoza biura lub z lokalizacji objętymi embargiem prawnym lub biznesowym.

Wraz z metodą wdrożenia dynamicznych uprawnień dostarczanych przez NextLabs uzyskujemy mechanizmy kontroli dostępu do danych wrażliwych w całym środowisku SAP, niezależnie od tego, czy dostęp do danych jest uzyskiwany z poziomu transakcji, czy z poziomu komunikacji między systemami SAP.

Oprogramowanie pozwala współdzielić krytyczne informacje między pracownikami czy zewnętrznymi partnerami, podnosząc poziom bezpieczeństwa oraz produktywność współpracy. Jednocześnie pozwala zachować zgodność z regułami kontroli dostępu, udostępniając narzędzia scentralizowanego modułu zarządzania oraz automatyzacji procesu.