O standardzie

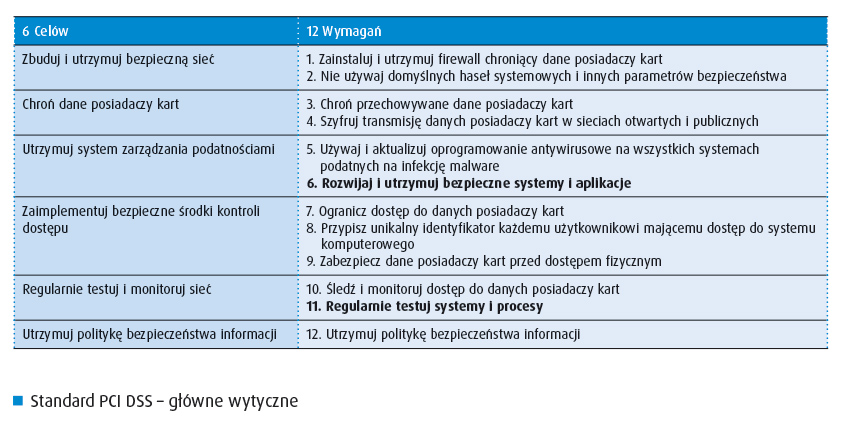

Standard PCI DSS został opracowany przez grupę największych światowych wystawców kart płatniczych zrzeszonych w Payment Card Industry Security Standards Council. Jego celem jest zapewnienie wysokiego poziomu bezpieczeństwa w środowiskach IT, w których są przetwarzane dane posiadaczy tych kart. Pierwsza edycja tego standardu została opracowana w 2004 roku, a aktualna wersja (3.2) została upubliczniona w kwietniu 2016 roku. Standard PCI DSS definiuje sześć głównych celów, uszczegółowionych w formie dwunastu wymagań.

Jednym z wymagań standardu PCI DSS jest regularne przeprowadzanie testów penetracyjnych środowisk, w którch są przetwarzane dane posiadaczy kart płatniczych.

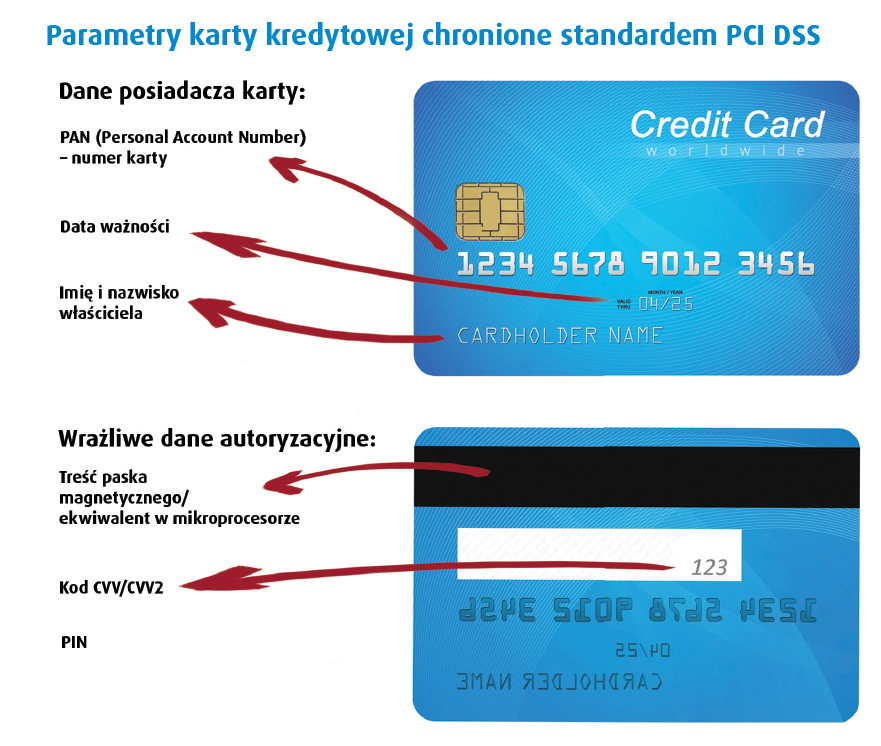

Nadrzędnym celem standardu jest ochrona danych posiadaczy kart płatniczych. Do chronionych parametrów należą: numer karty, imię i nazwisko właściciela oraz data ważności. Szczególnej ochronie podlegają wrażliwe dane autoryzacyjne: kod CVV, PIN oraz zawartość paska magnetycznego (ścieżka 1 i 2) oraz jej ekwiwalent zawarty w mikroprocesorze.

Kto jest objęty standardem PCI DSS?

Wszystkie podmioty, które przechowują, przetwarzają lub transmitują dane kart płatniczych, muszą to robić w zgodności ze standardem PCI DSS. Formalna weryfikacja zgodności jest konieczna u akceptantów i agentów rozliczeniowych. W przypadku stwierdzenia niezgodności ze standardem, w momencie wystąpienia incydentu bezpieczeństwa organizacje płatnicze mogą naliczać kary umowne.

Główne wytyczne

Główne cele standardu zostały zaprezentowane w tabeli. Jednym z najważniejszych celów PCI DSS jest ochrona danych właścicieli kart. Środowisko, w którym te dane są przetwarzane, określa się jako CDE (Customer Data Environment). Pozostałe cele i wymagania służą zapewnieniu skutecznej ochrony tego środowiska oraz danych właścicieli.

Obowiązkowe testy penetracyjne

W ramach wymagania 11.3 konieczne jest przeprowadzanie regularnych testów penetracyjnych. Testy te powinny być wykonywane co najmniej raz, a w niektórych przypadkach dwa razy w roku oraz po każdej istotnej zmianie w konfiguracji środowiska CDE. W czasie testu realizowane są następujące scenariusze:

- zewnętrzny test penetracyjny,

- wewnętrzny test penetracyjny,

- weryfikacja odnalezionych podatności oraz retesty,

- kontrola mechanizmów segmentacji pomiędzy podsiecią CDE a resztą infrastruktury.

Testy penetracyjne w ramach standardu PCI DSS powinny być wykonywane zgodnie z profesjonalnymi metodykami, takimi jak NIST SP800-115. Celem testów jest próba uzyskania nieautoryzowanego dostępu do sieci i systemów przetwarzających dane z kart płatniczych. W przypadku udanego ataku konieczne jest wyeliminowanie podatności oraz ponowny test, potwierdzający skuteczność podjętych działań.

Testy penetracyjne można sklasyfikować ze względu na zakres informacji, jakie przekazuje się audytorowi. W przypadku braku lub częściowej wiedzy o badanej infrastrukturze mówi się o testach typu „black box” lub „grey box”. W przypadku gdy audytor otrzymuje szczegółowe informacje dotyczące konfiguracji środowiska, test odbywa się w trybie „white box”. Dla testów penetracyjnych w ramach zgodności ze standardem PCI DSS zalecany jest ten ostatni tryb.

Systemy powinny być testowane zarówno z zewnątrz, jak i z wewnątrz sieci. Dodatkowo niezbędna jest weryfikacja segmentacji infrastruktury CDE. Test penetracyjny powinien objąć swoim zasięgiem wszystkie warstwy modelu ISO-OSI, ze szczególnym uwzględnieniem warstwy sieciowej oraz aplikacyjnej. Szczegółowe wymogi dotyczące testów warstwy aplikacyjnej są opisane w wymaganiu 6.5 normy PCI DSS. Wymaganie to definiuje następujące obszary testów:

- weryfikacja możliwości wstrzyknięcia danych, np. SQL injection,

- wykorzystanie ataków przepełnienia bufora (ang. buffer overflow),

- weryfikacja stosowanych zabezpieczeń kryptograficznych stosowanych do przechowywania i transmisji danych,

- mechanizmy obsługi błędów.

Dodatkowo w przypadku aplikacji webowych:

- weryfikacja podatności typu XSS (Cross Site Scripting),

- kontrola mechanizmów kontroli dostępu,

- weryfikacja podatności CSRF (Cross Site Request Forgery),

- mechanizmy uwierzytelniające i zarządzanie sesją.

Standard PCI DSS w obszarze testów penetracyjnych nie wymaga korzystania z kosztownych usług QSA (Qualified Security Assesor) czy ASV (Approved Scanning Vendors). Test penetracyjny może wykonać wykwalifikowana osoba niezwiązana w żaden sposób z testowanym środowiskiem lub zewnętrzny konsultant. Standard wymaga jednak, aby wyznaczona osoba posiadała wysokie kwalifikacje oraz mogła wykazać się bogatym doświadczeniem w zakresie tego typu testów.

Magdalena Machniak, Specjalista ds. Zgodności i Kontroli Wewnętrznej, Centrum Rozliczeń Elektronicznych Polskie ePłatności

Ochrona danych na pierwszym miejscu

Centrum Rozliczeń Elektronicznych Polskie ePłatności jako najbardziej dynamicznie rozwijający się agent rozliczeniowy w Polsce od początku działalności stawia sobie za cel wspomaganie rozwoju oraz wprowadzanie rozwiązań innowacyjnych w sektorze obrotu bezgotówkowego, tym samym oferując szeroki zakres usług opartych na obsłudze płatności kartowych.

W procesie akceptacji płatności za pomocą kart płatniczych przez nasze ręce codziennie przechodzą transakcje milionów posiadaczy kart o ogromnej wartości. To oczywiste, że na pierwszym miejscu stawiamy ochronę danych i transakcji oraz minimalizację ryzyka związanego z nieuprawnionym dostępem do danych kartowych.

Jako organizacja spełniająca międzynarodowe standardy bezpieczeństwa PCI DSS okresowo poddajemy się testom penetracyjnym, weryfikującym spełnianie tych wymagań. Wykonujemy takie testy cyklicznie – raz do roku, lub bezpośrednio po wprowadzeniu większych zmian w systemach IT.

Testy penetracyjne przeprowadzane przez BCC (aktualnie All for One Poland) nie tylko pozwalają nam wypełnić zobowiązania wynikające z norm PCI DSS, ale są również cennym źródłem wskazówek dotyczących dalszego rozwoju naszych systemów i procedur bezpieczeństwa. Rekomendacje przekazywane przez BCC umożliwiają zarówno projektowanie, jak i budowę bezpiecznego środowiska IT.

Magdalena Machniak, Specjalista ds. Zgodności i Kontroli Wewnętrznej, Centrum Rozliczeń Elektronicznych Polskie ePłatności

Doświadczenia BCC

BCC (aktualnie All for One Poland) posiada wieloletnie doświadczenie przy wykonywaniu testów penetracyjnych, również w ramach zgodności z wymogami PCI DSS. Jeden z naszych klientów – firma będąca liderem na rynku płatności – współpracuje z nami w tym zakresie już od kilku lat, utrzymując poziom bezpieczeństwa transakcji za pomocą kart płatniczych na niezmiennie wysokim poziomie. W BCC korzystamy ze specjalistycznych narzędzi oraz wieloletniego doświadczenia naszych konsultantów i pentesterów, pozwalając klientom zachować zgodność ze standardem.

Oprócz testów penetracyjnych ze szczególnych uwzględnieniem bezpieczeństwa aplikacji webowych oraz audytów bezpieczeństwa sieci i systemów specjalizujemy się również w symulowanych atakach socjotechnicznych.

W pracach realizowanych dla klientów wykorzystujemy światowe standardy.

Open Source Security Testing Methodology Manual (OSSTMM) – metodologia opracowana przez ISECOM, definiuje sposób wykonywania testów penetracyjnych.

Open Web Application Security Project Testing Guide (OWASP) – metodologia stosowana przy wykonywaniu testów bezpieczeństwa aplikacji WWW.

Control Objectives for Information and related Technology (COBIT) – standard opracowany przez ISACA oraz IT Governance Institute, wykorzystywany między innymi przez audytorów systemów informatycznych.

National Institute of Standard and Technology (NIST) 800 SERIES – specjalna seria publikacji zapoczątkowana w 1990 roku, na potrzeby ogólnego interesu wspólnoty bezpieczeństwa komputerowego. Zawiera raporty badawcze, wytyczne i zasoby tworzone wspólnie przez przedstawicieli przemysłu, rządu oraz organizacji akademickich.

BSI-Standard 100 – standard zawierający zalecenia niemieckiego Federalnego Urzędu ds. Bezpieczeństwa Informacji (BSI) w kontekście metod, procesów, podejść oraz miar związanych z bezpieczeństwem informacji.

ISO/IEC 27001 – Systemy Zarządzania Bezpieczeństwem Informacji.

ISO/IEC 27002:2007 – międzynarodowa norma ISO 17799 (Technika informatyczna – Praktyczne zasady zarządzania bezpieczeństwem informacji), określa wytyczne związane z ustanowieniem, wdrożeniem, eksploatacją, monitorowaniem, przeglądem, utrzymaniem i doskonaleniem Systemu Zarządzania Bezpieczeństwem Informacji.

Bezpieczeństwo przewagą konkurencyjną

Kwestie bezpieczeństwa danych klientów stały się priorytetowe we współczesnym biznesie. Gwarancje wysokiego poziomu ochrony danych stają się jedną z istotnych przewag konkurencyjnych, a informacje o wycieku informacji czy udanym ataku hakerskim pogrążyły już niejedno przedsiębiorstwo.

Firmy z sektora usług finansowych cały czas pracują nad zwiększaniem poziomu bezpieczeństwa swoich usług i przetwarzanych danych klientów. Jedną z metod weryfikacji jakości usług jest uzgadnianie i przestrzeganie standardów branżowych, takich jak PCI DSS. Skorzystanie z usług doświadczonego partnera w zakresie monitorowania i podnoszenia poziomu bezpieczeństwa zgodnie z przyjętymi standardami jest gwarancją, że przyjęte normy zostaną spełnione, a ewentualne niezgodności wykryte w kontrolowany sposób i szybko poprawione.