Wazuh powstał w 2015 r. jako platforma typu SIEM (Security Information and Event Management) i oferuje funkcje służące wykrywaniu i reagowaniu na cyberzagrożenia oraz kontrolowaniu stanu podległych mu systemów. Jest to narzędzie dostępne nieodpłatnie, oparte na systemie OSSEC (Open Source HIDS SECurity), który jest popularną platformą do wykrywania intruzów na systemach komputerowych. Środowisko systemu Wazuh składa się z trzech głównych komponentów:

- Wazuh indexer odpowiada za wyszukiwanie, zapisywanie i indeksowanie danych;

- Wazuh manager pełni rolę głównego modułu, który zbiera oraz analizuje otrzymane dane;

- Wazuh dashboard stanowi interfejs użytkownika.

Szerokie możliwości

Platforma jest narzędziem typu HIDS (Host-Based Intrustion Detection System) i dlatego jej podstawowym sposobem zbierania informacji jest uzyskiwanie ich z systemów za pomocą zainstalowanych na nich agentów. Agenci ci zbierają dane o konfiguracji, zainstalowanych programach i modułach oraz innych zdarzeniach.

Aplikacja posiada funkcję zarządzanie grupami. Wykorzystując je, jesteśmy w stanie centralnie i zbiorczo zarządzać konfiguracją agentów na wielu maszynach jednocześnie, co oznacza większą efektywność i uspójnienie ustawień.

Dzięki opcjom integracji z innymi narzędziami łatwo można rozszerzyć możliwości Wazuha. Przykładem może być współpraca z narzędziem Suricata (w celu analizowania ruchu sieciowego) lub Virustotal (kontrola plików pod względem zainfekowania). Powstałe dzięki temu narzędzie typu XDR (Extended Detection and Response) Wazuh jest w stanie objąć ochroną urządzenia oparte na różnych systemach (między innymi Windows, Linux, MacOS czy AIX).

Omawiany system jest narzędziem otwarto źródłowym, co oznacza, że jego kod jest publicznie dostępny. Dzięki temu użytkownicy mają możliwość sprawdzenia jego funkcji i konfiguracji, co z kolei pozwala na większą kontrolę nad ochroną ich systemów informatycznych. Ponadto społeczność Wazuh jest aktywna i wspiera rozwijanie narzędzia poprzez dostarczanie aktualizacji, łatek i nowych funkcji. System ten jest w dalszym ciągu rozwijany, a jego dokumentacja w znaczny sposób ułatwia proces wdrożenia.

Możliwości narzędzia są rozbudowane. W czasie rzeczywistym zbiera i analizuje dane pochodzące z dzienników systemowych. Po przeanalizowaniu informacji oraz zestawieniu ich z bazą reguł przedstawia wyniki i w razie potrzeby przesyła alarmy drogą e-mailową bądź SMS (integracja z AWS SNS). Przykładem takich powiadomień jest np. udana/nieudana eskalacja uprawnień użytkownika, błąd aplikacji czy też wykorzystanie całej pamięci na monitorowanym systemie. W swojej bazie Wazuh ma zdefiniowanych ponad 4 tys. domyślnych reguł, które reagują na zdarzenia. Oprócz tego użytkownik może edytować oraz samodzielnie napisać własne zasady.

Wszystkie możliwości Wazuha są powiązane z funkcjonalnością MITRE ATT&CK (Adversarial Tactics, Techniques and Common Knowledge). Polega to na korelacji zdarzeń, które odnotowuje narzędzie, ze znanymi technikami wykorzystywanymi przez atakujących. Przykładem może być wielokrotna próba zalogowania (podejrzenie ataku polegającego na zgadywaniu hasła) czy też nieautoryzowany dostęp do plików metodą directory traversal. Tym samym Wazuh ułatwia dostrzeżenie niebezpiecznej sytuacji w dużej liczbie zalogowanych zdarzeń oraz uruchomienie automatycznej reakcji.

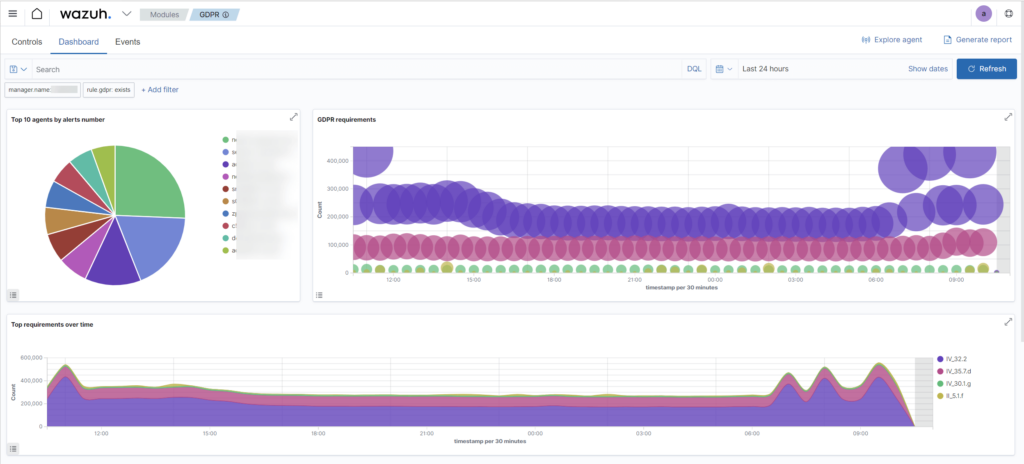

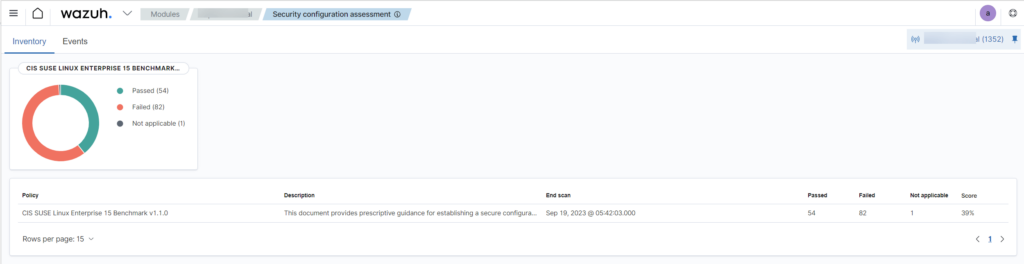

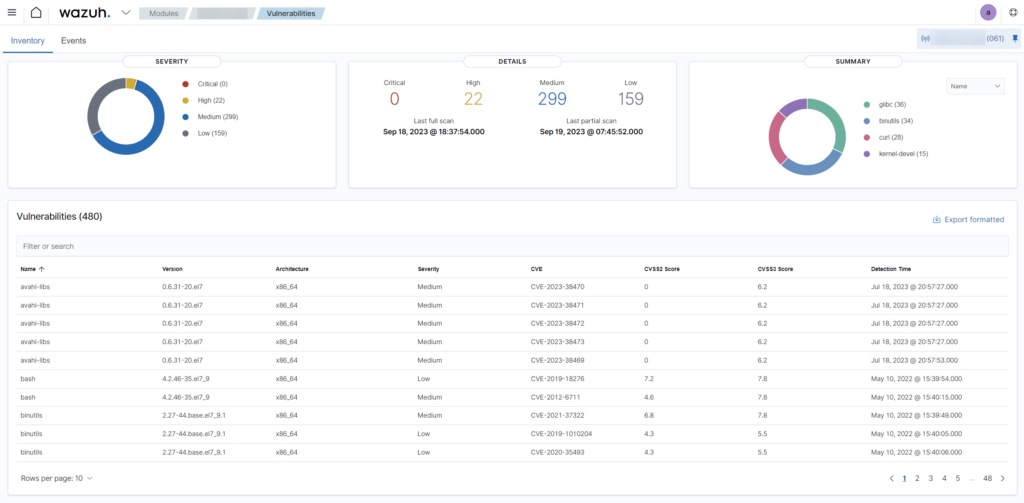

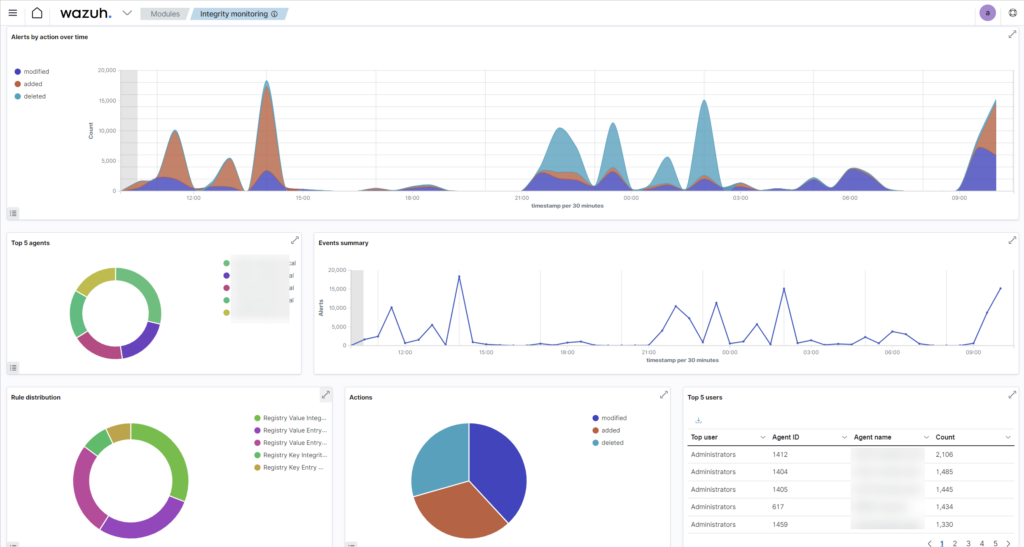

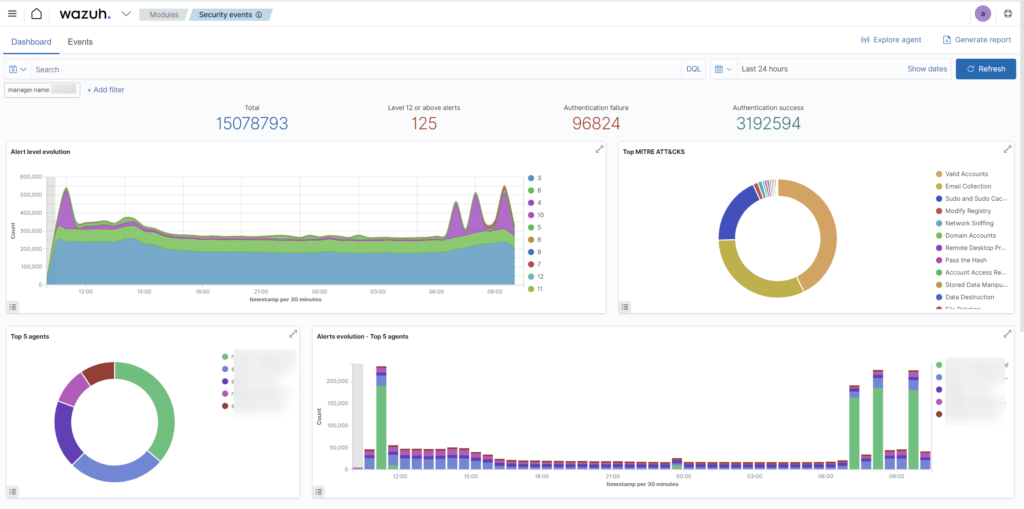

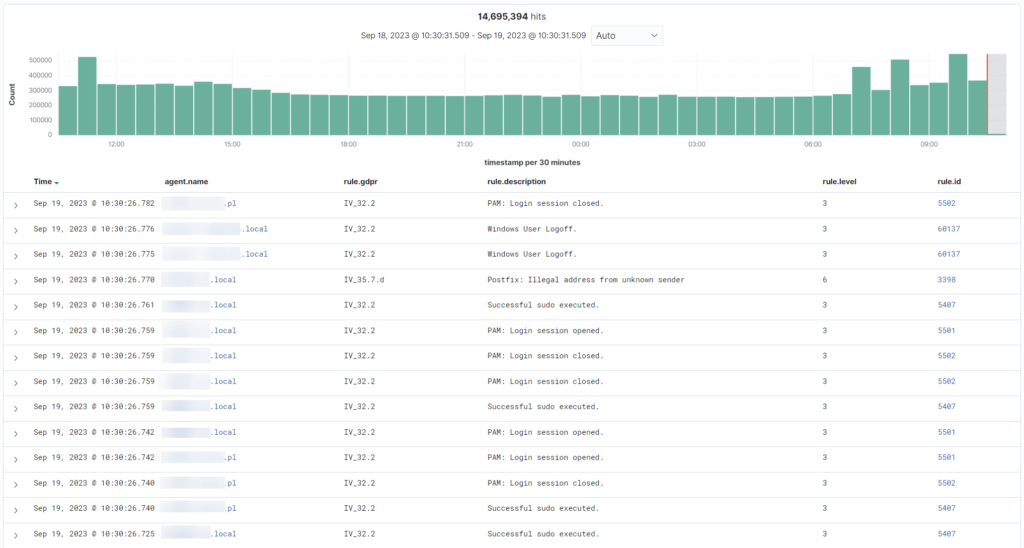

Wazuh – przykładowe dashboardy

Skuteczne reagowanie na incydenty

Problemem, z jakim stykają się zespoły bezpieczeństwa, jest skuteczne reagowanie na incydenty. W przypadku jego wystąpienia, należy najpierw go wykryć, następnie przeanalizować i dopiero w kolejnym kroku można adekwatnie zareagować na zdarzenie. Niestety jest to proces czasochłonny, co w praktyce uniemożliwia skuteczne podejmowanie ręcznych reakcji na incydenty w czasie rzeczywistym.

Tutaj także z pomocą przychodzi Wazuh, który posiada funkcję aktywnego reagowania na zagrożenia. Możliwość ta pozwala na skorzystanie z już gotowych skryptów, które umożliwiają między innymi automatyczną blokadę użytkownika czy adresu IP źródła ataku. Oprócz już gotowych skryptów system pozwala na zaprogramowanie własnych i całkowite dostosowanie ich do swoich potrzeb. Dzięki tej funkcji możliwe jest praktycznie zablokowanie ataku w momencie jego wystąpienia.

W celu włamania się na systemy przestępcy wykorzystują istniejące podatności, a więc luki w systemach operacyjnych czy zainstalowanych aplikacjach. Podstawowym działaniem zaradczym jest terminowe dokonywanie aktualizacji, które te podatności wyeliminują. Także i w tej kwestii pomoże nam Wazuh, którego elementarną funkcją jest monitorowanie systemu pod kątem występowania na nim podatności.

Bazą wiedzy dla Wazuha jest National Vulnerability Database (NVD) oraz dostawcy systemów operacyjnych. Wazuh informuje użytkownika między innymi o stopniu zagrożenia, unikalnym identyfikatorze CVE, nazwie aplikacji, której podatność dotyczy, aktualnej wersji aplikacji oraz rekomendowanej wersji łatającej wskazaną podatność.

System skanuje także wybrane pliki pod kątem ich integralności (FIM, File Integrity Monitoring). W tym celu analizowane są metadane, które obejmują zmiany rozmiaru plików, uprawnienia dostępu do plików, zmiany zawartości oraz sumy kontrolne MD5, SHA1 i SHA256.

Produkt ten umożliwia również analizę zgodności z przepisami i normami. Narzędzie analizuje ustawienia systemów i dostępne logi pod względem spełnienia wymogów bezpieczeństwa. Aktualnie Wazuh wspiera takie standardy jak: PCI DSS, RODO, NIST 800-53, GPG13, TSC SOC2 oraz HIPAA.

Wazuh jest kompleksowym narzędziem do monitorowania, wykrywania i reagowania na cyberzagrożenia, oferującym zaawansowane funkcje wykrywania zdarzeń, zarządzania bezpieczeństwem oraz integracji z innymi narzędziami. Jako rozwiązanie darmowe i oparte na open source może być atrakcyjnym wyborem dla organizacji poszukujących efektywnego i niskokosztowego narzędzia do ochrony przed cyberatakami i spełnienia wymagań regulacji związanych z bezpieczeństwem danych.

Jednakże narzędzie wymaga odpowiedniej konfiguracji i zarządzania, aby osiągnąć pełną skuteczność w ochronie przed cyberzagrożeniami. Wdrożenie Wazuh może wymagać zaawansowanej wiedzy z zakresu bezpieczeństwa IT oraz doświadczenia w konfiguracji i zarządzaniu narzędziami zabezpieczeń. Konsultanci All for One Poland służą w tym zakresie pomocą.

Waldemar Sokołowski, Dyrektor ds. Usług IT, Członek Zarządu All for One Poland

Filary cyberbezpieczeństwa

Dla każdej organizacji oczywista jest potrzeba ochrony własnych zasobów ludzkich, finansowych czy prawnych. Jednak w przypadku zasobów informacyjnych – bezpieczeństwo często jest niewystarczające, mimo że to właśnie informacja stanowi o przewadze konkurencyjnej i pozycji rynkowej wielu przedsiębiorstw. Przyczyny tego stanu są zróżnicowane – począwszy od braku właściwej oceny wartości danych, poprzez nieświadomość konsekwencji incydentów, skończywszy na deficycie kompetencji w obszarze cyberbezpieczeństwa.

Skuteczna ochrona informacji musi opierać się na zidentyfikowaniu kluczowych aktywów informacyjnych oraz ryzyk, które ich dotyczą. Co ważne – tego zadania nie można sprowadzać wyłącznie do zakresu odpowiedzialności IT. Potrzebne jest wsparcie i zaangażowanie najwyższego kierownictwa. Takie postępowanie umożliwia dobór optymalnych rozwiązań – organizacyjnych i technicznych, a także racjonalizację budżetu przeznaczonego na cyberbezpieczeństwo. Efektem, jaki uzyskuje organizacja, są zarówno regulacje zarządcze – pozwalające stosować, mierzyć i doskonalić skuteczność ochrony, jak i rozwiązania techniczne – przekładające się bezpośrednio na zapewnienie poufności, integralności i dostępności zasobów informacyjnych.

W zakresie rozwiązań technicznych jednym z filarów cyberbezpieczeństwa są narzędzia klasy SIEM, przeznaczone do analityki i wizualizacji zdarzeń w systemach IT/OT. Do ich podstawowych funkcjonalności należy centralizacja logów z całego środowiska (urządzeń IT, aplikacji, baz danych, automatyki przemysłowej i in.), przetwarzanie oraz raportowanie. Kompleksowo wdrożony system SIEM jest jednocześnie narzędziem operacyjnym dla administratorów oraz podstawowym źródłem informacji o stanie bezpieczeństwa IT dla CIO/CISO.

Wszystkie incydenty w obszarze cyberbezpieczeństwa pozostawiają ślady w systemach. Jeśli incydentem jest cyberatak, jego symptomy najczęściej można zaobserwować z wyprzedzeniem, identyfikując anomalie w ruchu sieciowym, nadmiarowe próby uwierzytelnienia, podatności w systemach IT itp. Wartość dodana ze stosowania systemów klasy SIEM wynika z takiej formy skorelowania i zaprezentowania danych, która umożliwi organizacji szybkie podjęcie działań adekwatnych do sytuacji.

Waldemar Sokołowski, Dyrektor ds. Usług IT, Członek Zarządu All for One Poland