W ogromnym tempie rośnie liczba osób korzystających na co dzień z urządzeń podłączonych do Internetu. Jeden z popularniejszych producentów urządzeń sieciowych prognozuje, że w 2020 roku przekroczony zostanie próg 50 miliardów takich urządzeń. Także coraz więcej zakupów robi się w sieci, częściej korzysta z bankowości internetowej czy nawet mobilnej, z miesiąca na miesiąc przybywa witryn, za pośrednictwem których można załatwić wiele spraw urzędowych. Ta otwartość powoduje, że cyberprzestępczość niestety ma się coraz lepiej.

Również w portalach społecznościowych hakerzy są bardzo aktywni i tam również pojawiają się spore zagrożenia, np. fałszywe oferty, które naciągają na kosztowne SMS-y, czy podstawione przyciski. Warto w tym miejscu również wspomnieć o urządzeniach typu IoT (Internet of Things), czyli np. lodówkach online. Liczba domowych urządzeń podłączonych do Internetu rośnie z dnia na dzień, a ich producenci w większości wypadków nie priorytetyzują bezpieczeństwa urządzeń bądź zupełnie porzucają ten aspekt. Tym samym wzrasta także liczba potencjalnych obiektów, które mogą być łakomym kąskiem dla hakerów.

Nowy trend zaobserwowano również w atakach ukierunkowanych. Ataki te są wykorzystywane w działaniach skierowanych przeciwko konkretnym organizacjom, aby wykraść wrażliwe dane bądź informacje. Szczególnie niebezpieczne są tzw. ataki spear-phishing. Ten rodzaj ataków polega po prostu na wysyłaniu do ofiary podstawionej wiadomości e-mail, która „udaje” na przykład korespondencję bankową, pocztową, rachunki od operatora komórkowego, czy podszywaniu się pod innego nadawcę, który wzbudza zaufanie adresata. Do wiadomości przeważnie dołączony jest złośliwy załącznik z trojanem albo w e-mailu umieszczony jest odnośnik (link), który docelowo zawiera podobny program atakujący.

O ile takie wiadomości mogą wyglądać jak zwykły spam, to nieopatrzne kliknięcie w link bądź uruchomienie załącznika może spowodować otwarcie na naszym urządzeniu połączenia przygotowanego specjalnie dla atakującego. Nasza stacja robocza nie będzie potrafiła nas nawet poinformować o takim zagrożeniu (antywirus może nie wykryć np. specjalnie przygotowanego pliku).

Choć ostatnio zaobserwowano spadek liczby fałszywych e-maili wysyłanych per kampania, jednak istotnie wzrosła liczba samych kampanii phishingowych. Co gorsza dla potencjalnych ofiar, znacznie poprawiła się jakość fałszywych e-maili. O ile wcześniej wiadomości były pisane łamaną polszczyzną czy z dziwnymi znaczkami, co wynikało np. z błędnego wyboru kodowania, to obecnie przesyłana korespondencja prawie niczym się nie różni od oryginału.

Na przykład w ubiegłym roku przestępcy najczęściej wybierali aplety Java jako metodę dostarczania złośliwego oprogramowania na stacje, które próbowali infekować. Inne dodatki, które były często atakowane w 2013 roku, to komponenty Adobe, Apple oraz ActiveX.

Z badań (np. Symantec Threat Reports) wynika, że we wrześniu 2014 roku najbardziej narażone na bycie celem kampanii spear-phishingowych były sektory (w kolejności malejącej): produkcyjny, usługowy oraz finansowy.

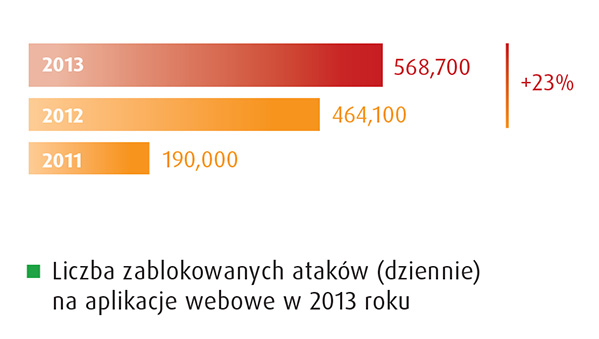

Aplikacje webowe

Jak już wspomniano, coraz większą popularność zyskuje korzystanie z różnych usług przez Internet. Zwykle zakupy, załatwianie spraw urzędowych czy korzystanie z bankowości elektronicznej odbywa się w tzw. aplikacjach webowych. To właśnie web aplikacje stały się w minionym czasie łakomym kąskiem dla hakerów. Z przeprowadzonych w 2013 roku badań nad publicznie dostępnymi aplikacjami webowymi wynika, że jedna na osiem takich stron posiadała krytyczne podatności. Aż o 25% wzrosła liczba podatności na stronach (co pewnie wiąże się po części z rosnącą ich liczbą). Jednak ogólna liczba podatności w aplikacjach webowych wzrosła z 5291 wykrytych w 2012 roku do 6787 podatności w 2013 roku, czyli aż o 28%.

Zaobserwowano również nowy rodzaj ataków, nazwany watering-hole. Polega on na tym, że haker najpierw obserwuje strony WWW, które warto zaatakować ze względu na ich użytkowników (a w zasadzie ze względu na posiadane przez nich dane), a następnie, o ile to możliwe, infekuje prawdziwą stronę. Dzięki temu łatwiej wzbudza zaufanie odwiedzającego.

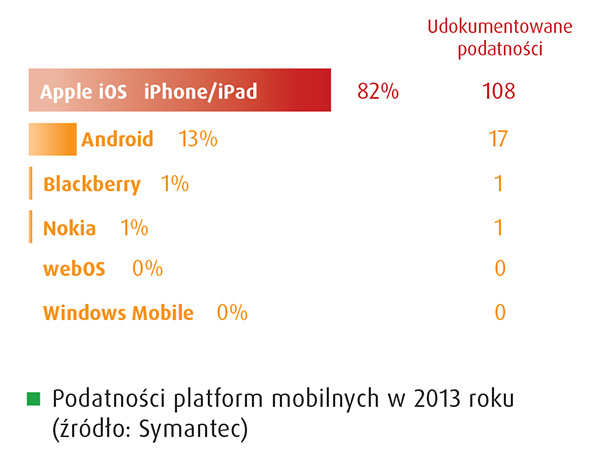

Zagrożone urządzenia mobilne

Kolejna ważna kwestia to bezpieczeństwo urządzeń mobilnych. Pomimo że rozpowszechnienie złośliwego oprogramowania na urządzenia mobilne jest jeszcze stosunkowo niewielkie, ubiegły rok pokazał, że pole do popisu dla hakerów jest duże, i w tym roku mamy tego pierwsze efekty (np. gotowe moduły atakujące niektóre platformy mobilne). Badania wykazują, że 38% użytkowników tabletów i smartfonów do tej pory już spotkało się z jakąś formą cyberprzestępczości na tych urządzeniach. Problem jest o tyle istotny, że bardzo często na takich urządzeniach przechowywane są wrażliwe dane (nierzadko służbowe) przeważnie w postaci nieszyfrowanej, co stwarza spore zagrożenie dla bezpieczeństwa informacji.

Wyścig trwa

Nie możemy jednak zapominać o podatnościach systemów operacyjnych, usług, urządzeń czy innych komponentów infrastruktury. Te typy podatności są znane od lat, jednak nawet dziś ich skala potrafi zaskoczyć. Bardzo niepokojące są podatności, które zostały odkryte czy ujawnione ostatnich miesiącach. Zaczęło się bardzo głośno od podatności Heartbleed, która została upubliczniona w kwietniu 2014 roku. Dotyczy ona bardzo poważnej podatności biblioteki OpenSSL, odpowiedzialnej za szyfrowanie ruchu sieciowego. Luka umożliwia zrzut danych, które w chwili ataku znajdują się w tzw. pamięci heap podatnego urządzenia, czyli na przykład dane logowania do koncentratora VPN.

Pod koniec 2014 roku odkryto wiele nowych krytycznych podatności, które wstrząsnęły całym światem IT. Od dawna nie zanotowano takiego wysypu nowych zagrożeń w tak krótkim czasie. Heartbleed chyba jako pierwsza podatność otrzymała nawet swoje własne logo. Kiedy sytuacja po błędzie Heartbleed się już uspokoiła, wykryto nowe, z których część okazała się lukami typu 0-day (podatności 0-day oznaczają, że luka została już upubliczniona, natomiast nie ma jeszcze opublikowanej poprawki do systemu, który tę podatność posiada).

Na przykład podatność Shellshock umożliwiała pełne, nieautoryzowane zdalne wykonanie kodu. Problem leżał w szeroko stosowanej powłoce bash, głównie w systemach GNU/Linux. Podatność można było wykorzystywać przez popularny protokół DHCP czy aplikacje bazujące na CGI.

Kolejny miesiąc (październik) przyniósł następne niespodzianki. Najpierw pojawiły się informacje o problemie w systemach Microsoftu i podatność zwana Sandworm (od nazwy rosyjskiej grupy hakerów Sand Worm, która prawdopodobnie dzięki tym podatnościom atakowała instytucje). Przez kilka dni podatne były prawie wszystkie systemy operacyjne Microsoft powyżej Windows XP.

Przy okazji tej luki wykryto także trzy inne błędy w architekturze, które naprawiono w kolejnych edycjach poprawek. Już następnego dnia po opublikowaniu Sandworm, przyszedł czas na podatność nazwaną trywialnie Poodle. Tak jak wspomniany wcześniej Heartbleed, została ona odkryta w popularnej bibliotece OpenSSL, jednak tym razem nie była tak dotkliwa, ponieważ nie było możliwe masowe, zdalne wykorzystanie tej „dziury”.

Jaka wynika z przeprowadzonych badań, aż 71% włamań nie zostało wykrytych przez poszkodowanych samodzielnie. To dowodzi, że w zakresie świadomości zagrożeń i dbania o bezpieczeństwo firmowych danych ciągle jest jeszcze wiele do zrobienia.

Testy penetracyjne z BCC

BCC (aktualnie All for One Poland) realizuje usługi związanie z dziedziną szeroko pojętego bezpieczeństwa IT. Wykonujemy testy penetracyjne (pentesty) dotyczące dowolnych elementów infrastruktury IT firmy. Nasz zespół certyfikowanych konsultantów ds. zabezpieczeń jest w stanie przyjąć rolę grupy hakerów (pentesterów) i sprawdzić zabezpieczenia firmy, czyli wykonać testy penetracyjne. Wykonujemy również audyty konfiguracji pod kątem ustawień bezpieczeństwa, hardeningu, dobrych praktyk i innych wytycznych oraz metodologii.

Celem testów jest znaczące podwyższenie poziomu bezpieczeństwa firmowych systemów i danych przez identyfikację słabych punktów infrastruktury IT, które mogą być celem skutecznego ataku hakerskiego.

Wykonujemy m.in. testy penetracyjne zewnętrzne i wewnętrzne, testy penetracyjne (web) aplikacji i sieci bezprzewodowych Wi-Fi, testy socjotechniczne. Realizujemy także: audyty konfiguracji bezpieczeństwa baz danych, systemów operacyjnych i stacji roboczych, a także systemów SAP, MS Exchange, Sharepoint i innych, oraz audyty i weryfikację infrastruktury sieciowej (pełny audyt infrastrukturalny).

Oferujemy możliwość wykonania testów penetracyjnych i audytu konfiguracji bezpieczeństwa każdego, także niestandardowego elementu infrastruktury IT klienta.