Ważna świadomość

O tym, jak niezawodność systemów informatycznych jest ważna dla ciągłości działania biznesu, powinny wiedzieć osoby odpowiedzialne za poprawne funkcjonowanie systemów SAP. Wystarczy wyobrazić sobie, jak kosztowny może być jeden dzień całkowitego bądź częściowego wstrzymania działalności biznesowej z powodu nieprzewidzianej awarii systemów SAP.

Warto więc zadać sobie trud oceny, jaka jest w danej firmie świadomość ryzyka związanego z niespodziewaną awarią systemu SAP. Zastanówmy się, czy dział IT dysponuje odpowiednimi zabezpieczeniami i procedurami pozwalającymi na zapobieganie awarii lub przywrócenie systemów SAP do stanu sprzed awarii? Czy zostały one prawidłowo przetestowane?

Uświadomienie sobie wagi tych zagadnień jest pierwszym krokiem do poprawy zarządzania bezpieczeństwem informacji w firmie w kontekście najważniejszych systemów i usług IT.

Wszystko jest informacją

Jedną z podstaw sukcesu organizacji są zasoby informacyjne. To know-how (technologie, kampanie marketingowe, proces sprzedaży produktów i usług, procesy realizacji usług itd.), doświadczenie, kultura organizacyjna, nigdzie niezarejestrowana wiedza, którą posiadają ludzie itp.

Informacja – bez względu na jej postać (wydruk, notatka, zapis elektroniczny, wypowiedź) oraz środki, za pomocą których jest udostępniana lub przechowywana, zawsze powinna być właściwie chroniona. Nie tylko przed zagrożeniami zewnętrznymi i wewnętrznymi wynikającymi z działania w złej woli, szpiegostwa przemysłowego itp.

Przede wszystkim należy chronić organizację przed utratą informacji, utratą ciągłości działalności biznesowej oraz dążyć do ograniczenia strat mogących wynikać z takich nieprzewidzianych okoliczności.

Bezpieczeństwo informacji w IT

W dziedzinie usług informatycznych informacja ma pierwszorzędne znaczenie. Odpowiednie zarządzanie usługami i systemami informatycznymi jest krytyczne dla działania większości przedsiębiorstw. Nawet krótkotrwała awaria systemu do fakturowania czy naliczania wynagrodzeń może przynieść duże straty finansowe i biznesowe. Sprawnie obsługiwanie i nadzorowanie zmian i konfiguracji systemu, dbanie o jego dostępność i bezawaryjne działanie może być źródłem budowania przewagi konkurencyjnej przedsiębiorstwa.

Podejście procesowe do zarządzania usługami IT przekłada się bezpośrednio na jakość i bezpieczeństwo świadczonych usług. Jednym z najczęściej stosowanych systemów służących ochronie informacji – także w zakresie usług IT – jest System Zarządzania Bezpieczeństwem Informacji.

System Zarządzania Bezpieczeństwem Informacji

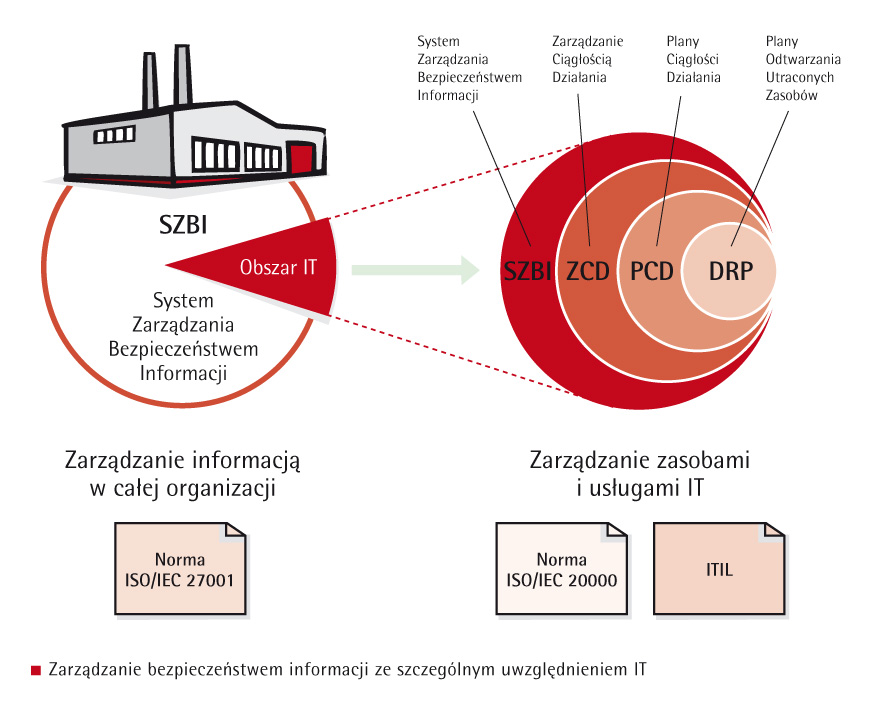

System Zarządzania Bezpieczeństwem Informacji (SZBI) chroni informację w każdej postaci. Może on objąć całą organizację bądź jednostkę organizacyjną (np. dział IT przedsiębiorstwa).

Działalność każdego przedsiębiorstwa można podzielić na procesy, niezależnie od tego czy jest to produkcja, czy świadczenie usług. Elementem każdego procesu jest informacja. Właśnie informacja oraz proces są głównymi elementami, które SZBI ochrania. W kontekście IT główne cele SZBI to zapewnienie dostępności oraz bezpieczeństwa systemów i usług informatycznych. To z kolei ma przełożenie na bezpieczeństwo procesów biznesowych i ciągłość działania biznesu.

Aspekty i zabezpieczenia, które należy uwzględnić w trakcie wdrożenia SZBI, zostały zawarte w międzynarodowej normie ISO/IEC 27001.

Zarządzanie Ciągłością Działania w IT

Przeciwdziałanie przerwom w działalności oraz ochrona krytycznych procesów biznesowych przed rozległymi awariami lub katastrofami to podstawowe cele zarządzania ciągłością działania (ZCD; ang. Business Continuity Management – BCM). Zarządzanie Ciągłością Działania jest integralną częścią SZBI.

Zarządzanie ciągłością działania musi być oparte na potrzebach i możliwościach organizacji, której ma służyć. Dlatego jego wdrożenie zawsze realizowane jest na zasadzie „szytego na miarę” projektu, w którym m.in. można wyróżnić fazy analizy organizacji, budowy koncepcji, realizacji i testów.

Efektywne wdrożenie ZCD pozwala na:

- zidentyfikowanie ryzyk i zarządzanie nimi,

- uświadomienie słabych i mocnych stron,

- skuteczne reagowanie na przerwy w dostarczaniu usług dla klientów,

- uzyskanie konkurencyjnej przewagi w postaci zdolności utrzymywania obsługi klienta,

- wdrożenie procesu zarządzania incydentami.

Przeciwdziałanie przerwom w działalności oraz ochrona krytycznych procesów biznesowych przed awariami lub katastrofami to podstawowe cele zarządzania ciągłością działania

Efektem wdrożenia Systemu Zarządzania Ciągłością Działania powinien być zestaw procedur i dokumentów określających organizację i zasady postępowania w ramach działań stanowiących zaplanowane reagowanie na nieoczekiwane wystąpienie zakłócenia normalnej działalności organizacji. Zestaw taki nazywamy Planem Ciągłości Działania (PCD).

Plany Ciągłości Działania

Jednym z najważniejszych elementów utrzymania systemów informatycznych (oprócz działań prewencyjnych pozwalających zapobiec awarii) jest przywrócenie sprawności i dostępności systemu, w przypadku gdy w wyniku zdarzeń losowych bądź celowych działań dostępność danego systemu zostanie przerwana.

Istnieje wiele sposobów działania w takich okolicznościach – od postępowania ad hoc, w którym na bieżąco określamy (improwizujemy) kolejne kroki, po działanie usystematyzowane, „sterowane” procedurami na podstawie opracowanych Planów Ciągłości Działania (ang. Business Continuity Plan – BCP).

W pierwszym przypadku istnieje bardzo duże prawdopodobieństwo błędów oraz niepowodzenia całej operacji. W drugim przypadku prawdopodobieństwo to jest zminimalizowane, ponieważ istnieje ściśle określony i (co bardzo ważne) sprawdzony sposób postępowania.

Plany Ciągłości Działania są więc elementem (oraz jednym z produktów końcowych) Zarządzania Ciągłością Działania. ZCD pozwala na zapewnienie niezbędnego dla danej organizacji poziomu działania operacyjnego w warunkach krytycznego zakłócenia. Proces ten wraz z Planami Ciągłości Działania powinien być obecny w każdej organizacji, w której jakikolwiek przestój generuje straty (jak w produkcji, usługach, logistyce itp.).

Plany Ciągłości Działania dla systemów IT identyfikują ścieżki dla poszczególnych systemów, które warunkują prawidłowe działanie, wskazują osoby odpowiedzialne za ich uruchomienie i realizację, zawierają opis procedur, jakie należy wykonać, by przywrócić dostępność danych i możliwość funkcjonowania procesów (np. częstotliwość back-upów, sposoby archiwizacji itp.).

Częścią PCD jest plan odtwarzania utraconych zasobów (ang. Disaster Recovery Plan – DRP). To procedura postępowania w wypadku zdarzenia losowego (np. powódź lub pożar) lub krytycznej awarii, w wyniku której procesy w organizacji zostają przerwane, a zasoby i dane zniszczone (np. plan uruchamiania systemu z back-upu).

Światowe standardy

Wdrożenie SZBI i ZCD otwiera proces doskonalenia organizacji pod względem zarządzania informacją. W IT, jak i w innych obszarach, warto korzystać się ze światowych standardów i norm w tym zakresie. Wymieńmy tu przede wszystkim normy: ISO/IEC 27001 i ISO/IEC 20000 oraz standardy ITIL.

Norma ISO/IEC 27001 – System Zarządzania Bezpieczeństwem Informacji obejmuje całość zagadnień związanych z ochroną tworzonych, przechowywanych i przetwarzanych w firmie informacji.

Norma ta jest światowym standardem i na jej podstawie prowadzona jest certyfikacja SZBI. Jej zalecenia nie odnoszą się do określonej platformy technologicznej, co umożliwia ich uniwersalne zastosowanie. Dodatkową zaletą jest jej dostępność w przekładzie najęzyk polski.

Zarządzanie Ciągłością Działania dla SAP

Przykładem wykorzystania opisywanych standardów jest projekt Zarządzania Ciągłością Działania w systemie SAP zrealizowany przez BCC (aktualnie All for One Poland) dla firmy z branży farmaceutycznej. Wdrożenie ZCD w dziale IT miało na celu opracowanie strategii, która pozwoli dotrzymywać ustaleń dostępności usług zawartych w umowach z klientami i dostawcami firmy. Kluczowa była tu identyfikacja zagrożeń mogących wpłynąć negatywnie na dostępność usług, a także opracowanie scenariuszy postępowania na wypadek wystąpienia któregoś z zagrożeń. W projekcie zastosowano dwufazowe podejście do problematyki ZCD. W pierwszym etapie opracowano proces zarządzania ryzykiem. Podstawą całego systemu ZCD jest odpowiednie sklasyfikowanie systemów informatycznych, w tym także systemu SAP oraz analiza istniejących zagrożeń. To nieodzowne elementy w procesie zarządzania ryzykiem. Wynikiem analizy są zarówno procedury (np. system kontroli), jak i rozwiązania technologiczne. Drugi etap projektu skupił się na stworzeniu i wdrożeniu planów odtwarzania utraconych zasobów dla systemów SAP (Disaster Recovery Plan) oraz Planów Ciągłości Działania (PCD). Podczas projektu zastosowano metodologię planowania ciągłości działania w celu uzyskania spójności dokumentacji. Dzięki temu dokonano ujednolicenia terminologii oraz identyfikacji urządzeń i systemów. Opracowana metodologia daje gwarancję, że plany dla wszystkich systemów SAP zazębiają się prawidłowo ze spójnym programem PCD. W PCD zostały zdefiniowane atrybuty dla zasobów i urządzeń koniecznych do przywrócenia danego systemu SAP. W procedurach PCD zidentyfikowane są ścieżki dla poszczególnych systemów SAP, które warunkują dostarczanie usług dla klientów. Zależności pomiędzy zasobami oraz urządzeniami wynikają z określonych ścieżek. Włączenie ZCD do procesów działu IT odbywa się poprzez audyty wewnętrzne, testowanie i doskonalenie PCD. Efektem projektu jest spójny zestaw procedur pozwalający na szybkie reakcje w przypadku niedostępności systemów lub wystąpienia incydentów. Procedury ZCD stanowią zabezpieczenie dla procesów biznesowych firmy oraz wyznaczają kierunek dalszego doskonalenia procesów IT.

Norma ISO/IEC 20000 – Systemy Zarządzania Usługami Informatycznymi wprowadza podejście procesowe do zarządzania usługami IT, co przekłada się bezpośrednio na jakość i bezpieczeństwo świadczonych usług.

Składa się ona z dwóch części: ISO/IEC 20000-1:2005 oraz ISO/IEC 20000-2:2005. Pierwsza przedstawia wymagania, które system zarządzania musi spełnić, aby mógł być potwierdzony certyfikatem zgodności z normą. Druga część zawiera wytyczne i wskazuje, co należy zrobić, aby sprostać przedstawionym wymaganiom.

ITIL (IT Infrastructure Library) to kodeks postępowania, zbiór najlepszych praktyk dla działów informatyki. Zawiera zalecenia, jak efektywnie i skutecznie oferować usługi informatyczne.

Dobre praktyki ITIL opisane są w dwóch obszarach: Service Delivery – procesy taktyczne, koncentrujące się na planowaniu dostarczania usług IT, oraz Service Support – procesy operacyjne, koncentrujące się na codziennym wsparciu dla użytkownika. Wdrożenie tego standardu w dziale IT może stanowić podstawę certyfikacji na zgodność z normą ISO/IEC 20000.